Krytyczna dziura w linuksowym Exim zagraża milionom użytkowników

17 czerwca 2019, 12:06Cyberprzestępcy wykorzystują krytyczną dziurę w linuksowym serwerze poczty elektronicznej Exim. Błąd pozwala napastnikowi na wykonanie dowolnego kodu, wgranie na komputer ofiary programów kopiących kryptowaluty oraz instalowanie szkodliwego oprogramowania

Rycerskie świerszcze puszczają panie przodem

10 października 2011, 09:02Czemu samce owadów starają się pozostać w pobliżu samic po spółkowaniu? Do tej pory przeważał pogląd, że monitorując zachowanie partnerki i uniemożliwiając jej kolejne akty płciowe, samiec zwiększa prawdopodobieństwo, że to on będzie ojcem. Tymczasem ostatnie badania nad świerszczami polnymi pokazują, że nie ma tu mowy o agresji czy dominacji, a rycerskie samce ryzykują wręcz życie, gdy ochraniając swoje wybranki, pozwalają im pierwszym wejść do norki.

Błąd w bibliotece naraża użytkowników Androida

9 września 2016, 09:46Miliony urządzeń z Androidem są narażone na atak przeprowadzany za pomocą plików JPG. Do przeprowadzenia ataku wystarczy, by użytkownik otworzył e-mail zawierający odpowiednio spreparowany plik graficzny. Nie jest potrzebny żaden inny rodzaj interakcji.

Jak wykorzystać UAC do ataku na Vistę

21 maja 2007, 13:41Jeden ze specjalistów ds. bezpieczeństwa pokazał sposób na zainfekowanie Windows Visty przy użyciu słabości UAC (User Account Control). Robert Paveza wykorzystał niedociągnięcia, na które Microsoftowi zwracała uwagę Joanna Rutkowska.

Niespodziewana śmierć znanego hakera

29 lipca 2013, 08:34Znany haker Barnaby Jack zmarł nagle na tydzień przed zaplanowanym występem na konferencji Black Hat. Śmierć 35-latka potwierdzili lekarze sądowi z San Francisco.

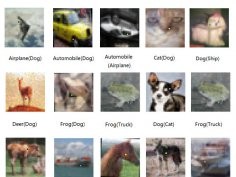

Pojedynczy piksel może oszukać sztuczną inteligencję

30 października 2017, 11:21Technologie sztucznej inteligencji potrafią dokonywać zadziwiających rzeczy, jednak czasem okazują się bezradne jak noworodek. Naukowcy z japońskiego Kyushu University udowodnili, że zmieniając pojedyncze piksele na obrazie są w stanie oszukać algorytmy sztucznej inteligencji i zmusić je do całkowicie błędnego sklasyfikowania obiektu.

Ataki z Wielkiej Brytanii?

14 lipca 2009, 10:06Specjaliści z wietnamskiej firmy Bkis Security, we współpracy z południowokoreańskim CERT-em są coraz bliżsi namierzenia serwera, który steruje atakami na rządowe witryny USA i Korei Południowej. Eksperci są niemal pewni, że maszyna znajduje się w Wielkiej Brytanii.

Krytyka za nierzetelny raport

23 kwietnia 2015, 12:09W ubiegłym tygodniu New York Times opublikował raport dotyczący cyberataków prowadzonych przez Iran przeciwko USA. Raport odbił się szerokim echem wśród ekspertów zajmujących się bezpieczeństwem. Teraz jego autorzy są oskarżani o wyolbrzymianie zagrożenia w celu osiągnięcia korzyści osobistych.

Dziura w Bluetooth umożliwia podsłuchiwanie smartfonów

26 sierpnia 2019, 08:54Bluetooth Special Interest Group wydała oficjalne ostrzeżenie, w którym informuje o istnieniu dziury dającej napastnikowi dostęp do klucza szyfrującego i innych krytycznych informacji. Ich zdobycie pozwala na przeprowadzenie ataku na urządzenie ofiary.

Anonimowi zaatakowali pedofilów

25 października 2011, 12:45Anonimowi zaatakowali witrynę pedofilską i ujawnili listę jej użytkowników. Dane 1589 osób korzystających z Lolita City zostały opublikowane w ramach akcji, której celem jest walka z osobami i organizacjami wykorzystującymi sieci Tor w niewłaściwy sposób